centos sftp配置如何实现加密传输

在CentOS系统中配置SFTP以实现加密传输,通常涉及以下几个步骤:

1. 安装OpenSSH服务器

首先,确保你的CentOS系统上已经安装了OpenSSH服务器。如果没有安装,可以使用以下命令进行安装:

sudo yum install openssh-server

2. 配置SSH服务

编辑SSH配置文件 /etc/ssh/sshd_config,确保以下配置项正确设置:

# 启用SFTP子系统

Subsystem sftp /usr/libexec/openssh/sftp-server

# 允许SFTP连接

Match Group sftpusers

ChrootDirectory %h

ForceCommand internal-sftp

AllowTcpForwarding no

X11Forwarding no

3. 创建SFTP用户组

创建一个专门用于SFTP的用户组,并将需要使用SFTP的用户添加到该组中:

sudo groupadd sftpusers

4. 创建SFTP用户并设置密码

创建一个新用户,并将其添加到 sftpusers 组中。同时,设置用户的密码:

sudo useradd -m -G sftpusers your_username

sudo passwd your_username

5. 配置Chroot环境

为了提高安全性,可以将SFTP用户的根目录限制在其主目录中。编辑 /etc/ssh/sshd_config 文件,确保 ChrootDirectory 指向用户的主目录:

Match Group sftpusers

ChrootDirectory %h

ForceCommand internal-sftp

AllowTcpForwarding no

X11Forwarding no

6. 重启SSH服务

保存并关闭配置文件后,重启SSH服务以应用更改:

sudo systemctl restart sshd

7. 验证配置

确保SFTP服务正常运行,并且用户可以通过SFTP进行加密传输。你可以使用以下命令测试SFTP连接:

sftp your_username@your_server_ip

8. 配置防火墙

如果你的服务器启用了防火墙,确保允许SFTP端口(默认是22)的流量:

sudo firewall-cmd --permanent --add-service=ssh

sudo firewall-cmd --reload

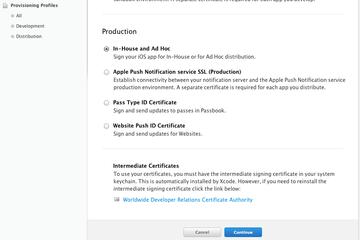

9. 使用SSL/TLS加密(可选)

如果你希望进一步增强安全性,可以使用SSL/TLS加密SFTP连接。这需要生成SSL证书并配置OpenSSH服务器使用该证书。

生成SSL证书

sudo openssl req -x509 -nodes -days 365 -newkey rsa:2048 -keyout /etc/ssh/ssh_host_rsa_key -out /etc/ssh/ssh_host_rsa_key.pub

配置OpenSSH使用SSL证书

编辑 /etc/ssh/sshd_config 文件,添加以下配置:

HostKey /etc/ssh/ssh_host_rsa_key

然后重启SSH服务:

sudo systemctl restart sshd

通过以上步骤,你可以在CentOS系统上配置SFTP以实现加密传输。

© 版权声明

文章版权归作者所有,未经允许请勿转载。